Ein Hardware-Sicherheitsmodul (HSM) ist ein digitaler Schlüsseltresor. Schlüssel werden innerhalb des HSM generiert und können nicht herausgenommen werden. Sein manipulationssicheres Gehäuse, eine Vielzahl von Sensoren und verschiedene Hard- und Softwareschichten sorgen dafür, dass niemand an die Schlüssel kommt. Nur Anwendungen, die über die richtigen Zugangsdaten zum HSM verfügen, können diese Schlüssel verwenden.

Während die Anwendung und das HSM kontinuierlich einen Rollover durchführen und ihre Zugangsdaten erneuern, bleibt ein Angriffsvektor bestehen. Die Schlüssel können von einer korrupten, gehackten Client-Anwendung verwendet werden, die Zugriff auf das HSM hat. Das Trennen der Schnittstelle zwischen den Anwendungen ist nur eine kurzfristige Lösung. Sobald sich die Anwendung aber wieder mit dem HSM verbindet, können die Schlüssel wieder verwendet werden.

In herkömmlichen Anwendungen wie dem Finanzwesen ist dies nicht so kritisch. Die Gegenpartei ist bekannt, und das System erlaubt es, Fehlbuchungen rückgängig zu machen. In einem System wie der Blockchain, in dem Transaktionen nicht leicht rückgängig gemacht werden können, in dem die Gegenpartei unbekannt sein kann, muss der Zugriff auf die Transaktionsschlüssel (Signatur/Privatschlüssel) besser geschützt sein. Es ist wichtig sicherzustellen, dass die Schlüssel nach sicheren Regeln verwendet werden, die den Geschäfts- und Compliance-Anforderungen entsprechen. Bei digitalen Assets ist es der Wahnsinn, keine zusätzliche Sicherheitsschicht zu haben.

Das Speichern von Schlüsseln in einem HSM ist nur der Anfang. Man muss sicherstellen, dass sie nur unter Einhaltung bestimmter Regeln, die jedem Schlüssel zugeordnet sind, verwendet werden können. Dies macht es unmöglich, dass beschädigte oder gehackte Applikationen (oder Administratoren) die Schlüssel verwenden können, wodurch das Risiko eines Diebstahls Ihrer Vermögenswerte drastisch reduziert wird.

Schlüsselzugriff und Sicherheit werden durch Attribute bestimmt, die die Verwendung einschränken. Beim Hinzufügen von Regeln zu einem einzelnen Schlüssel können Schlüssel nur in einer vom Kunden festgelegten Weise verwendet werden. In vielen Branchen oder Anwendungsfällen ist dies eine Funktion, die die Sicherheit drastisch erhöht.

Das Securosys Primus HSM unterstützt die sichere Ergänzung solcher Regeln innerhalb des HSM. Das Feature trägt den Namen "Smart Key Attribute" und kann für ein breites Anwendungsspektrum genutzt werden, darunter - aber nicht ausschliesslich - für Signaturdienste nach eIDAS (dem europäischen Standard für elektronische IDentifikation, Authentifizierung und Trust Services), Autorisierung von Blockchain-Transaktionen und vieles mehr.

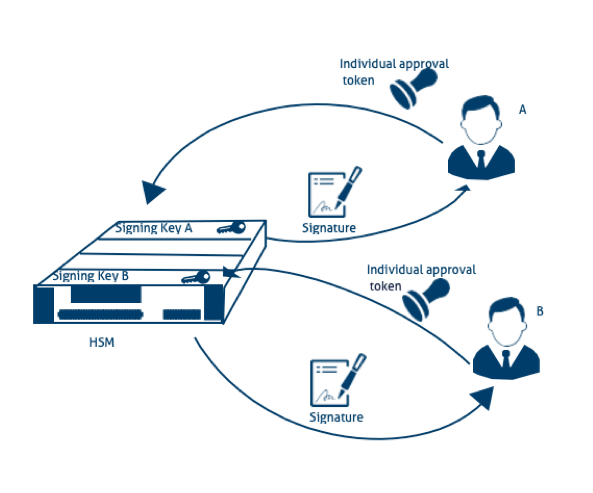

Schlüssel können nur verwendet werden, wenn Sie sich vorher identifizieren. Dies ist 1 von 1 Quorum oder 1 von 1 von vielen.

Qualifizierte Signaturen können mit vorheriger Identifikation verwendet werden. Das bedeutet, dass die Software auf Schlüssel zugreifen kann, jedoch nichts passieren kann bei fehlender Freigabe, da eine Regel an einen Schlüssel gebunden wurde. Jeder Schlüssel hat seine eigene Regel. Mit seiner digitalen ID können wir auf unsere Schlüssel zugreifen, so dass die Software gehackt werden kann, aber nichts kann damit passieren.

(eIDAS-Framework war ursprünglich die Idee, die die Securosys SKA-Lösung initiiert hat).

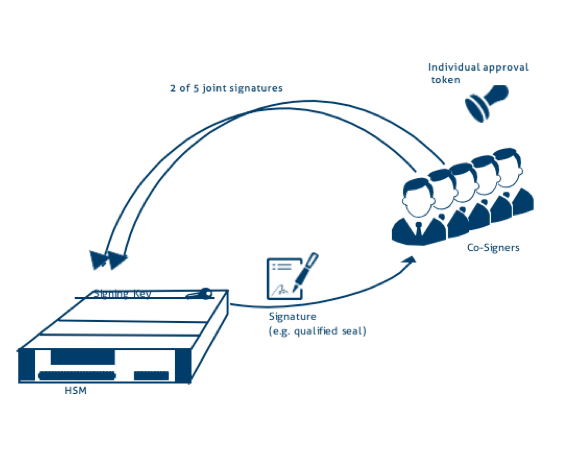

Typische Geschäftsprozesse erfordern, dass mindestens zwei autorisierte Personen einen Vertrag unterzeichnen. Sie sind im Handelsregister öffentlich bekannt und eingetragen. Ebenso muss das Gleiche im digitalen Bereich erreicht werden. Während es eine gewisse Anstrengung erfordert, die Identität von jemandem zu stehlen und dann zu benutzen, ist es viel schwieriger mit mehr als einer Identität zu arbeiten und sie dann anzuwenden. Daher machen höhere Quorum-Berechtigungen, z.B. 2 von vielen Personen die eine Transaktion unterschreiben müssen, sie viel sicherer.

Die im Primus HSM implementierten SKA bieten weitere nützliche Funktionen. Eine davon sind die Timing-Regeln. Schlüssel können so eingerichtet werden, dass alle Genehmigungen innerhalb eines bestimmten Zeitraums, z.B. innerhalb von 5 Minuten, erteilt werden müssen. Sie können auch Hold-Anforderungen haben oder die Nutzung kann ausserhalb der Bürozeiten blockiert werden.

In jedem Fall protokolliert das Primus HSM alles, auch wer die Berechtigung zur Nutzung des Schlüssels gegeben hat. Dabei wird ein Auditprotokoll nach Bedarf institutioneller Kunden erstellt.

SKA ermöglicht es Unternehmen, ihre papierbasierten Geschäftsprozesse in den digitalen Bereich zu verlagern. Diese Prozesse können mit den verschiedenen angebotenen Schlüsselattributen exakt gleich abgebildet werden, was die Umsetzung aller Compliance-Regeln erleichtert.

Im Bankenbereich können beispielsweise Transaktionen bis zu einem bestimmten Betrag automatisch signiert werden. Bei grösseren Transaktionen kann die Genehmigung von zwei Tradern erforderlich sein. Noch grössere Transaktionen können die Genehmigung nicht nur durch die Trader, sondern auch durch einen Compliance Officer erfordern. In bestimmten Fällen kann ein Hold sinnvoll sein, so dass reale Prozesse eingreifen können - vergleichbar mit dem Anruf des Kunden zur Bestätigung der Transaktion.

In einigen Fällen ist eine komplexere Kontrolle der Schlüsselverwendung erforderlich, um die Sicherheit verschiedener Geschäftsprozesse zu gewährleisten. Anwendungsfälle sind individuelle Signaturschlüssel, wie beispielsweise bei elektronischen digitalen Signaturdiensten, elektronischen Unternehmenssiegeln oder jeder Signaturanforderung, die eine Autorisierung durch mehr als eine Person erfordert.

In Zertifizierungsstellen (CA) und PKIs ist der Initialschlüssel, der Root Key, der wichtigste Schlüssel des gesamten Systems. Er dient zur Signierung der Schlüssel und zur Generierung von Zertifikaten des Sub-CA. Er wird auch zum Signieren der Certificate Revocation List (CRL) verwendet. Der Root Key ist oft in einem Offline-HSM in einem physischen Tresorraum eingeschlossen, um ihn zu schützen.

Die Verwendung des Root Keys ist daher ein sehr komplexes Manöver, da sich die verantwortlichen Unterzeichner zusammensetzen, das Offline-HSM abrufen, online nehmen und beispielsweise eine CRL unterschreiben müssen. Dasselbe kann mit der Securosys SKA ohne Verlust der Sicherheit erreicht werden. Durch das Hinzufügen von Multi-Autorisierungsregeln (Attributen) zum Root Key entfällt die Notwendigkeit, ihn offline zu nehmen und in einem Tresor zu speichern. Stattdessen aktivieren die aufgelisteten Autorisierer auf dem Root Key, die das Quorum und andere mit dem Schlüssel verbundene Regeln erfüllen, alle Signier-Anträge.

Ein wichtiger Teil der digitalen Transformation sind digitale Signaturen. Um ein Dokument digital zu signieren, benötigt der Unterzeichner eine digitale Identität. Dies wird mit einem privaten Schlüssel erreicht. Da ein solcher privater Schlüssel eine Person, ein Unternehmen oder eine andere Einheit darstellt, muss er sicher gespeichert werden. Die Speicherung dieser privaten Schlüssel erfolgt jedoch nicht immer auf einem HSM. Einige speichern sie einfach irgendwo auf dem Dateisystem eines Servers, was ein Hauptziel für Hacker ist. Wenn also ein Unternehmen, eine Institution oder sogar ein Land digitale Identitäten ausstellen und pflegen will, sollte es HSM verwenden.

Eine Regierung wird eine digitale Identitätslösung haben wollen, die dynamisch, mobil und online ist und verschiedene Attribute auf den privaten Schlüssel abbilden kann, der die Identität repräsentiert.

Das traditionelle Bankwesen verwendet komplexe Softwarelösungen, die nach den Geschäftsprozessen der Bank aufgebaut sind. Aber es müssen Transaktionen unterzeichnet und Compliance-Regeln eingehalten werden. Das Hinzufügen dieses Regelsatzes als Attribute zum Schlüssel bietet einen sehr guten Schutz, falls ihre verwendete Software beschädigt wird. Und das kann mit externen Mitteln oder intern geschehen.

Diese Banken nutzen auch den Digital Asset Markt. Wie z.B. die Technologie des Distributed Ledgers. Eine Bank erhält dramatisch mehr Selbstvertrauen, in diese Märkte zu investieren, wenn sie die Barrieren für den Diebstahl digitaler Vermögenswerte kennt, die nicht aus einer Blockchain abgerufen werden können und die unglaublich schwer zu knacken sind.

Mit digitalen Assets gehen Banken ein enormes Risiko ein, ihre Reputation zu schützen. So investieren Banken nicht wirklich in den Aufbau eigener Krypto-Börsen. Die Problematik dabei ist, dass Token oder Krypto-Währungen, die einmal aus dem Speicher genommen wurden, nicht mehr abgerufen werden können.

Sie suchen nach weiteren Informationen zu diesem Produkt? Oder Sie haben nicht gefunden, was Sie gesucht haben? Lassen Sie es uns wissen.

Sie suchen nach weiteren Informationen zu diesem Produkt? Oder Sie haben nicht gefunden, was Sie gesucht haben? Lassen Sie es uns wissen.