Datenbank-Verschlüsselung gemäss Datenschutz-Grundverordnung der EU (DSGVO)

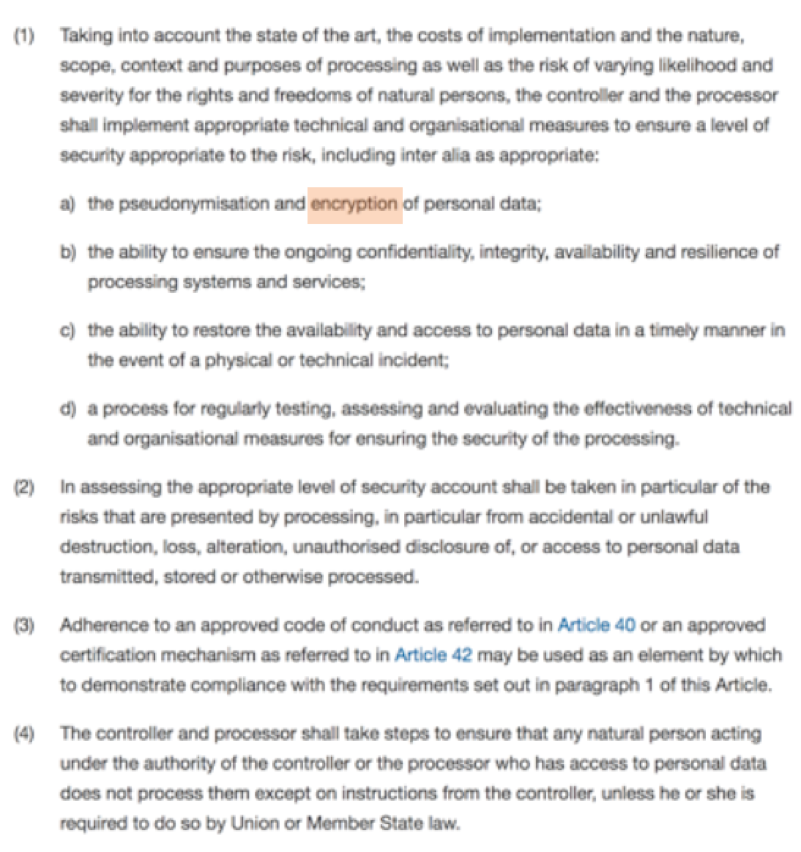

Die Datenschutz-Grundverordnung der Europäischen Union verlangt, dass ab dem 28. Mai 2018 Daten von natürlichen Personen, wie beispielsweise Kundendaten, geschützt werden und der Zugriff darauf kontrolliert wird. Die einzige in der Verordnung erwähnte technische Massnahme ist Verschlüsselung.

Hier ein paar Links, falls Sie bisher nichts von der Datenschutz-Grundverordnung der Europäischen Union gehört haben:

In der Verordnung wird verlangt, dass über die Massnahmen zum Schutz der Daten informiert wird; Im Speziellen muss transparent gemacht werden, ob persönliche Daten in verschlüsselter Form gespeicher werden. Dass Daten in verschlüsselter Form gespeichert und transportiert werden, ist ein Kernelement bei der Erfüllung der Datenschutz-Grundverordnung.

In vielen Fällen werden persönliche Daten in Datenbanken wie Oracle oder Microsoft SQL gespeichert.

Werden diese Datenbanken verschlüsselt, sind Kundendaten sicher, sogar wenn die Datenbank gestohlen werden sollte. Zumindest, wenn die entsprechenden Verschlüsselungsschlüssel sicher gespeichert werden. Wenn Verschlüsselungsschlüssel in Hardware Security Modulen (HSM) gespeichert werden, ist die höchste Sicherheitsstufe gegeben, weil Verschlüsselungsschlüssel nicht aus den HSM entfernt werden können.

Um die Datenbank zu schützen, gibt es verschiedene Möglichkeiten:

- Transparent Database Encryption (TDE): Die Verschlüsselung ist in die Datenbanksoftware eingebaut, indem sie von der TDE-Erweiterung Gebrauch macht (gilt nur für Oracle und MS SQL). Die Schlüssel werden in einem HSM gespeichert.

- Datenbankverschlüsselung via Proxy/Wrapper: Datenbankfelder, welche Datenschutz benötigen, werden mit einem Verschlüsselungs-Proxy bzw. -Wrapper vorzu verschlüsselt. Ein Beispiel dafür ist Centraya JDBC/ODBC, der zwischen Anwendung und Datenbank geschaltet wird. Die Schlüssel werden in einem HSM gespeichert.

- Vorverschlüsselung der Datensätze mit der Verarbeitungssoftware.

Welche Möglichkeit sich am besten eignet, hängt von der jeweiligen Situation ab.

Nachfolgend beschreiben wir die notwendigen Schritte zur Implementierung von TDE und JDBC/ODBC-Wrapper mit einem HSM.

TRANSPARENT DATABASE ENCRYPTION (TDE)

Sowohl Microsoft als auch Oracle stellen TDE-Module zur Verschlüsselung von Datenbankfeldern in ihren Softwarepackackes mit einem Preisaufschlag zur Verfügung. Sie können bei neuen Datenbanken sofort eingesetzt werden. Vorhandene Datenbanken dagegen müssen mit TDE konvertiert werden. TDE bei existierenden Datenbanken einzuschalten ist nicht empfehlenswert. Der Grund dafür ist, dass Felder mit Namen oder Sozialversicherungsnummern oft als Indizes eingesetzt werden. Sobald diese Felder verschlüsselt sind, funktionieren Verknüpfungen, die darauf basieren, nicht mehr.

Folgende Schritte sind nötig, um eine Datenbank für die Verwendung von TDE zu konvertieren:

- Lizenznummer für TDE der Datenbank-Software zufügen. Mit einem HSM als Schlüsselspeicher aufsetzen

- Neue Datenbank aufsetzen, die der vorhandenen entspricht, aber ein neues Indexfeld enthält

- Alle Einträge der bisherigen Datenbank in die neue, mit TDE ergänzte, übertragen

- Alle Anwendungen mit der neuen Datenbank testen

Es ist empfehlenswert, alle Schritte mit einem Datenbank-Experten auszuführen. Zugriffskontrolle und -monitoring sollten durchgeführt werden, um die unverschlüsselten Daten zu schützen.

DATENBANKVERSCHLÜSSELUNG VIA PROXY/WRAPPER

Datenbankverschlüsselung mit Proxy/Wrapper kostet nur einen Bruchteil der TDE-Lizenzen. Der Proxy/Wrapper kann zwischen die Anwendung und die Datenbank geschaltet werden. Ein entsprechendes Modell mit Datenbankverschlüsselungssoftware im Stil von Centraya JDBC/ODBC verschlüsselt auswählbare Felder in der Datenbank.

Um eine Datenbank mit Verschlüsselungs-Proxysoftware zu verschlüsseln, muss man wie folt vorgehen:

- Datenbankverschlüsselungs-Proxy zwischen Anwendung und Datenbank installieren und aufsetzen. Proxy mit HSM verbinden, damit alle Schlüssel geschützt sind

- Felder, die verschlüsselt werden müssen, in den Datenbank-EP auswählen

- Anwendungen testen

Es dauert nur einige wenige Stunden die Datenbank einzurichten, wenn man mit dem Centraya Inspektionsmodus neue Profile für die Applikationen generiert.

Das Centraya-Tool verfügt auch über die notwendige Zugriffskontrolle, Monitoring und Regelmaschine. Mehrere Anwendungen können dieselbe Datenbank verwenden.

Alle diese Massnahmen bedingen für ihre Wirksamkeit eine sichere, verlässliche und hochzugängliche Speicherung von Verschlüsselungsschlüsseln in einem HSM.