Integrierte Technologien Verzeichnis

Entdecken Sie, wie Securosys-Integrationen umfassende Sicherheit, Compliance und Zuverlässigkeit bieten, damit Ihr Unternehmen Daten schützen und die betriebliche Effizienz auf verschiedenen Plattformen und Diensten steigern kann.

Willkommen auf der Securosys-Integrationsseite, die unser umfangreiches und ständig wachsendes Ökosystem von Integrationen mit führenden Plattformen und Diensten der Branche präsentiert. Unsere Integrationen erstrecken sich über Cloud-Umgebungen, Cybersicherheitslösungen, Privileged Access Management und mehr. Mit den Securosys Primus Hardware Sicherheitsmodulen (HSMs) vor Ort oder in der Cloud bieten wir unvergleichliche Sicherheit, Compliance und Zuverlässigkeit für eine Vielzahl von Anwendungsfällen.

Search a Integration

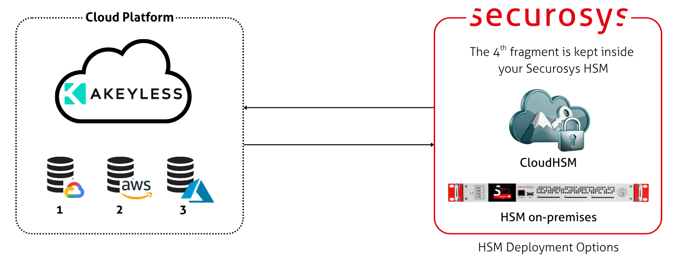

Die Akeyless-Gateway-Integration ermöglicht es Unternehmen, die Distributed Fragments Cryptography (DFC) von Akeyless mit Securosys Primus HSM oder CloudHSM für kundenseitig kontrollierte Schlüsselfragmente zu kombinieren. Durch die sichere Speicherung des Customer Fragments in einem zertifizierten HSM behalten Unternehmen die direkte Kontrolle über einen kritischen Teil des Verschlüsselungsschlüssels und profitieren gleichzeitig von der verteilten Secrets-Management-Architektur von Akeyless.

Dieses Setup stärkt die Schlüsselhoheit, reduziert das Risiko einer Kompromittierung und unterstützt hochsicheren Multi-Cloud-Schutz von Secrets.

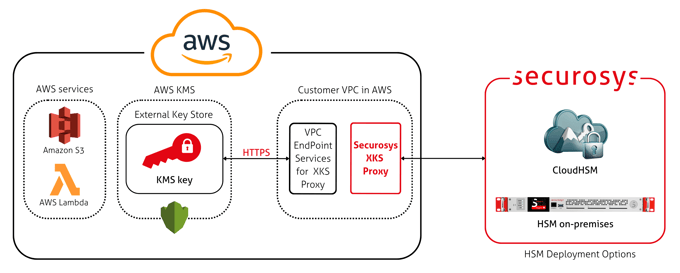

.webp?length=680&name=AWS%20logo%20(1).webp) Securosys Proxy for AWS External Key Store (XKS)

Securosys Proxy for AWS External Key Store (XKS)

Der Securosys Proxy für AWS External Key Store (XKS) erlaubt es AWS KMS, kryptografische Operationen auszuführen, während das Schlüsselmaterial vollständig in einem Securosys Primus HSM oder CloudHSM verbleibt. Schlüssel werden nicht in AWS importiert, was eine klare Trennung von Zuständigkeiten, starke Schlüsselsouveränität und die Erfüllung regulatorischer Anforderungen unterstützt.

Diese Integration richtet sich an Organisationen, die AWS KMS nutzen möchten, ohne die Kontrolle über ihre Schlüssel abzugeben.

.webp?length=680&name=AWS%20logo%20(1).webp) AWS Bring Your Own Key (BYOK)

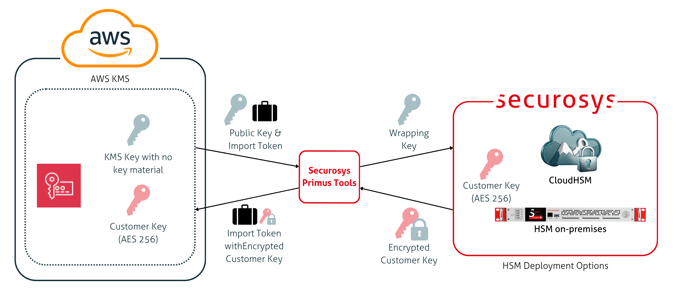

AWS Bring Your Own Key (BYOK)

Mit AWS Bring Your Own Key (BYOK) können Verschlüsselungsschlüssel in einem Securosys Primus HSM oder CloudHSM erzeugt und anschliessend in AWS KMS importiert werden. Dies ermöglicht eine stärkere Kontrolle über Herkunft und Lebenszyklus der Schlüssel im Vergleich zu cloudseitig erzeugten Schlüsseln, während die native Nutzung von AWS-Services erhalten bleibt.

Die Lösung eignet sich besonders für regulierte Umgebungen mit Anforderungen an kundenseitig kontrollierte Schlüssel.

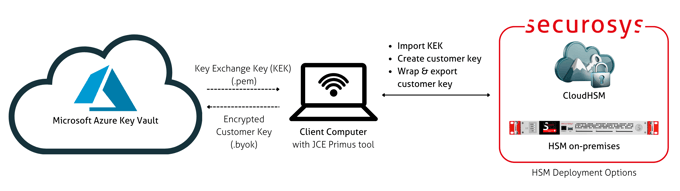

Azure Bring Your Own Key (BYOK)

Azure Bring Your Own Key (BYOK)

Azure BYOK mit Securosys unterstützt die Nutzung von Verschlüsselungsschlüsseln, die in einem Primus HSM oder CloudHSM erzeugt und verwaltet werden. Durch die Kontrolle des Schlüssel-Lebenszyklus ausserhalb der Azure-Plattform lassen sich Compliance-, Audit- und Datensouveränitätsanforderungen gezielt umsetzen.

Die Integration kombiniert Azure-Verschlüsselungsfunktionen mit HSM-geschützter Schlüsselverwaltung durch den Kunden.

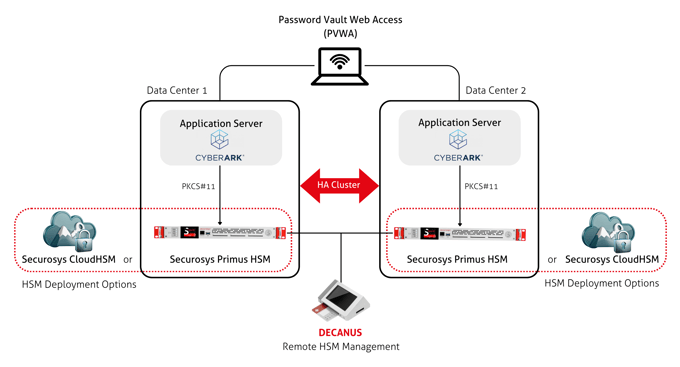

CyberArk Privileged Access Manager (PAM)

CyberArk Privileged Access Manager (PAM)

Der Einsatz von Securosys Primus HSM in Kombination mit CyberArk Privileged Access Manager schützt kryptografische Schlüssel, die zur Absicherung privilegierter Zugangsdaten verwendet werden. Schlüssel werden innerhalb zertifizierter Hardware erzeugt und genutzt. Dadurch entsteht Vertrauen in den Schutz privilegierter Zugriffe und softwarebasierte Angriffsflächen werden reduziert.

Diese Integration eignet sich für Umgebungen mit hohen Sicherheits- und Compliance-Anforderungen.

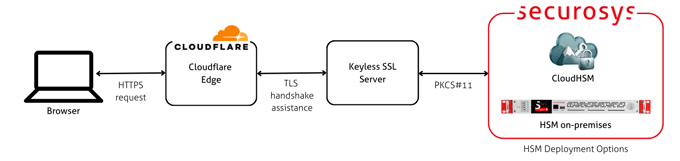

Cloudflare Keyless SSL

Cloudflare Keyless SSL

Cloudflare Keyless SSL in Kombination mit Securosys Primus HSM ermöglicht die Nutzung der Cloudflare-Edge-Infrastruktur, ohne private TLS-Schlüssel offenzulegen. Die privaten Schlüssel verbleiben im HSM, das die notwendigen Signaturvorgänge für den TLS-Handshake übernimmt.

So lassen sich hohe Performance, starke Schlüsselsicherheit und Compliance-Anforderungen miteinander verbinden.

Delinea Privileged Access Manager (PAM)

Delinea Privileged Access Manager (PAM)

Delinea Secret Server kann gemeinsam mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um privilegierte Zugangsdaten mit hardwarebasierter Schlüsselverwaltung zu schützen. Verschlüsselungsschlüssel werden im HSM erzeugt und genutzt, wodurch das Risiko von Schlüsselmissbrauch reduziert wird.

Learn moreDocker Image Signing mit Securosys Primus HSM oder CloudHSM ermöglicht die Signierung von Container-Images mit hardwaregeschützten Schlüsseln. Dadurch kann die Authentizität und Integrität von Images über den gesamten Build- und Deployment-Prozess hinweg sichergestellt werden.

Learn moreDocker Image Encryption erlaubt die Verschlüsselung von Container-Images mit Schlüsseln, die in einem Securosys Primus HSM oder CloudHSM geschützt sind. Nur autorisierte Systeme können die Images entschlüsseln und ausführen, wodurch sensible Inhalte vertraulich bleiben.

Diese Lösung ergänzt moderne Container-Umgebungen um eine zusätzliche Sicherheitsebene.

Evertrust Stream

Evertrust Stream

Evertrust Stream kann über PKCS#11 mit Securosys Primus HSM oder CloudHSM betrieben werden, um PKI- und CA-Operationen hardwarebasiert abzusichern. Private CA-Schlüssel verbleiben im HSM für Signatur- und Lifecycle-Prozesse, während Clusterfunktionen hohe Verfügbarkeit ermöglichen.

Die Integration eignet sich für skalierbare PKI-Deployments im Unternehmensumfeld.

Fireblocks

Fireblocks

Fireblocks lässt sich über Fireblocks Key Link mit Securosys Primus HSM verbinden, um Wallet-Schlüssel in zertifizierter Hardware zu schützen. Dadurch können bestehende HSM-Prozesse wie Backup, Zugriffskontrollen und Governance weiterverwendet werden.

Die Lösung ist besonders für regulierte Finanzinstitute im Bereich digitaler Assets geeignet.

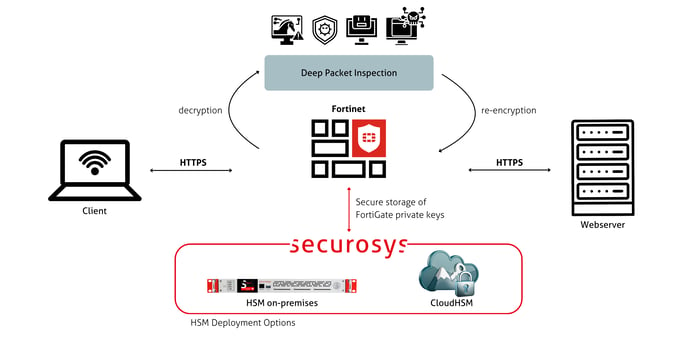

Fortinet FortiGate kann mit Securosys Primus HSM eingesetzt werden, um private Schlüssel für SSL/TLS-Inspektion und kryptografische Operationen zu schützen. Die Schlüssel verbleiben im HSM, während FortiGate leistungsstarke Sicherheitsfunktionen bereitstellt.

Diese Integration unterstützt regulatorische Anforderungen an hardwarebasierte Schlüsselsicherung.

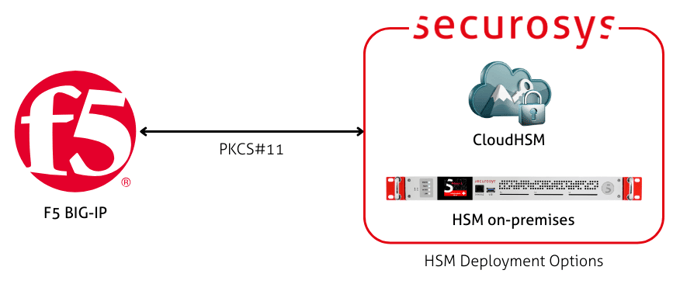

F5 BIG-IP

F5 BIG-IP

F5 BIG-IP kann gemeinsam mit Securosys Primus HSM betrieben werden, um private TLS-Schlüssel sicher zu speichern und zu nutzen. Während das HSM die kryptografischen Signiervorgänge übernimmt, sorgt F5 BIG-IP für SSL/TLS-Terminierung mit hoher Performance. Die Kombination verbindet Sicherheit, Verfügbarkeit und Compliance.

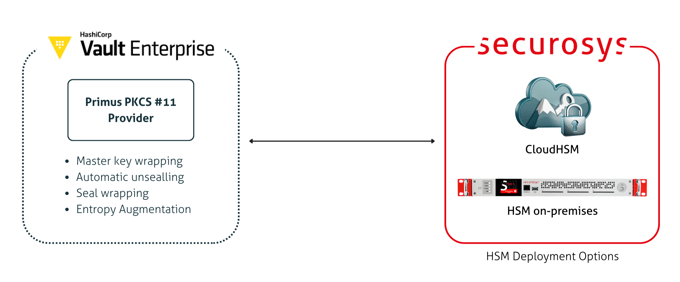

Learn moreHashiCorp Vault Enterprise kann mit Securosys Primus HSM eingesetzt werden, um zentrale Vault-Schlüssel hardwarebasiert zu schützen. Das HSM unterstützt Funktionen wie Master-Key-Wrapping, Auto-Unseal und Seal-Wrapping.

Die Lösung ist für hochverfügbare Secrets-Management-Architekturen im Unternehmensumfeld ausgelegt.

HashiCorp Vault Community Edition unterstützt den Einsatz von Securosys Primus HSM zur Absicherung kryptografischer Schlüssel. Dies ermöglicht hardwarebasierte Schlüsselverwaltung und sichere kryptografische Operationen innerhalb von Vault.

Die Integration eignet sich für Open-Source-Umgebungen mit erhöhten Sicherheitsanforderungen.

Die Securosys Secret Engine plugin ermöglicht die Anbindung von HashiCorp Vault an Securosys Primus HSM über eine REST-basierte Schnittstelle ohne lokale Bibliotheken. Schlüsselgenerierung, kryptografische Operationen und Secret-Management erfolgen direkt im HSM, wodurch Sicherheits- und Compliance-Anforderungen unterstützt werden.

Die Integration eignet sich für verteilte, Cloud- und Cluster-Umgebungen mit vereinfachtem Betrieb.

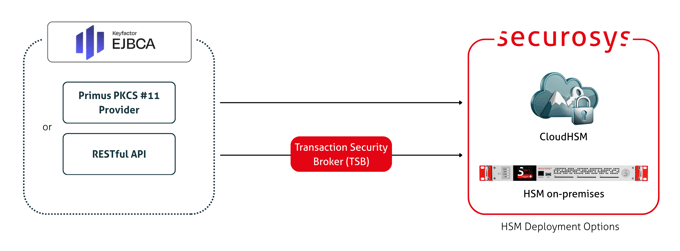

Keyfactor EJBCA kann mit Securosys Primus HSM und CloudHSM eingesetzt werden, um CA-Schlüssel in beiden Editionen, Enterprise und Community, hardwarebasiert zu schützen.

Die Integration unterstützt sowohl die klassische PKCS#11-Anbindung als auch die moderne Securosys REST API und ermöglicht damit flexible, cloudtaugliche PKI-Deployments. Über die Securosys REST API kann EJBCA zudem NIST-ausgewählte Post-Quantum-Kryptografie-Algorithmen (PQC) sowie erweiterte Schlüsselkontrollmechanismen wie Smart Key Attributes (SKA) nutzen und so eine zukunftssichere und compliance-orientierte PKI aufbauen.

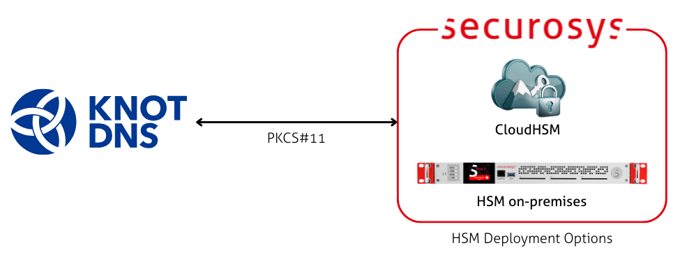

Learn moreKnot DNS unterstützt die Nutzung von Securosys Primus HSM über PKCS#11 zur sicheren Erzeugung und Verwaltung von DNSSEC-Schlüsseln. Schlüsselgenerierung und Signaturvorgänge werden in das HSM ausgelagert, wodurch der gesamte Schlüssel-Lebenszyklus geschützt bleibt.

Die Lösung eignet sich für leistungsstarke und hochverfügbare DNSSEC-Deployments.

MariaDB

MariaDB

MariaDB kann mit Securosys Primus HSM oder CloudHSM kombiniert werden, um Schlüssel für die Verschlüsselung ruhender Daten zu schützen. Die Schlüssel verbleiben im HSM, während Daten ausschliesslich verschlüsselt auf dem Datenträger gespeichert werden.

Diese Integration unterstützt den Schutz sensibler Daten und die Einhaltung von Compliance-Anforderungen.

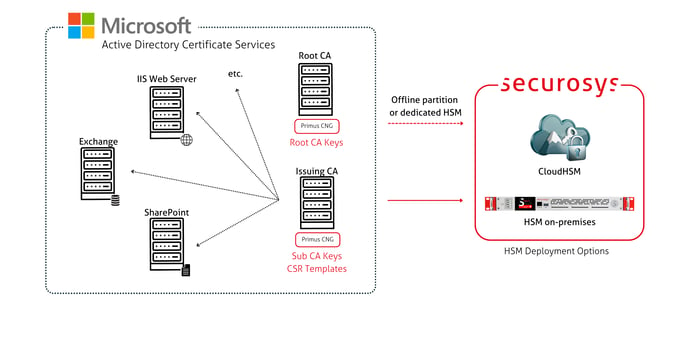

Microsoft Active Directory Certificate Services (AD CS)

Microsoft Active Directory Certificate Services (AD CS)

Microsoft Active Directory Certificate Services (AD CS) kann mit Securosys Primus HSM eingesetzt werden, um CA-Schlüssel hardwarebasiert zu schützen. Die Integration nutzt die Microsoft CNG-Schnittstelle, um kryptografische Operationen sicher im HSM auszuführen.

Sie eignet sich für PKI-Umgebungen mit hohen Anforderungen an Sicherheit und Compliance.

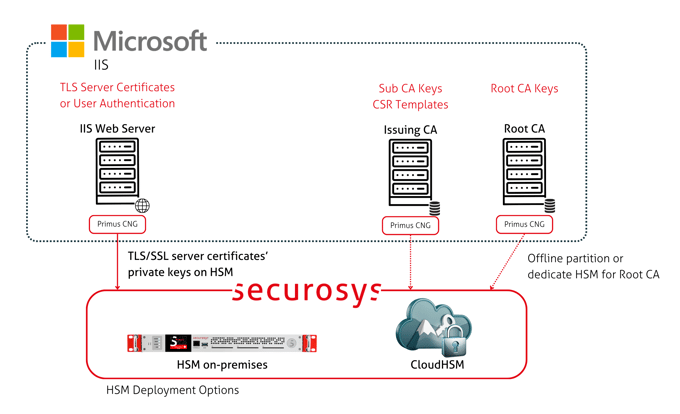

Microsoft Internet Information Services

Microsoft Internet Information Services

Microsoft Internet Information Services (IIS) kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um private TLS-Schlüssel sicher zu speichern und zu verwenden. Kryptografische Operationen erfolgen im HSM, während IIS SSL/TLS-Verbindungen bereitstellt.

Diese Integration unterstützt regulatorische Anforderungen an hardwaregestützte Schlüsselsicherung.

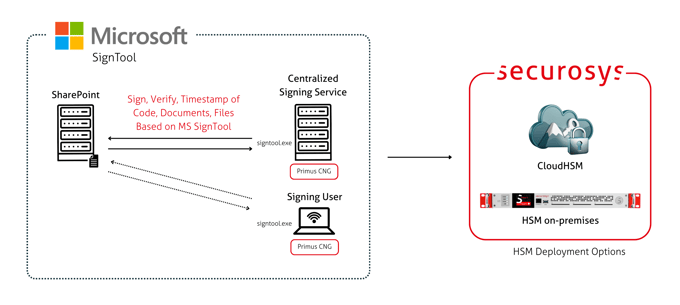

Microsoft SignTool

Microsoft SignTool

Microsoft SignTool kann zusammen mit Securosys Primus HSM eingesetzt werden, um Code-Signatur-Schlüssel hardwarebasiert zu schützen. Signaturvorgänge werden direkt im HSM ausgeführt, sodass private Schlüssel das gesicherte System nicht verlassen.

Die Integration erhöht die Sicherheit und Integrität von Software-Signaturprozessen.

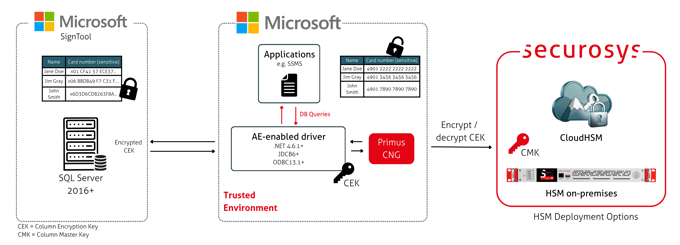

Microsoft SQL Always Encrypted

Microsoft SQL Always Encrypted

Microsoft SQL Server Always Encrypted kann mit Securosys Primus HSM oder CloudHSM genutzt werden, um Verschlüsselungsschlüssel sicher zu verwalten. Die Schlüssel verbleiben im HSM, während sensible Daten in der Datenbank verschlüsselt bleiben.

Diese Integration unterstützt den Schutz vertraulicher Daten sowie regulatorische und Compliance-Anforderungen.

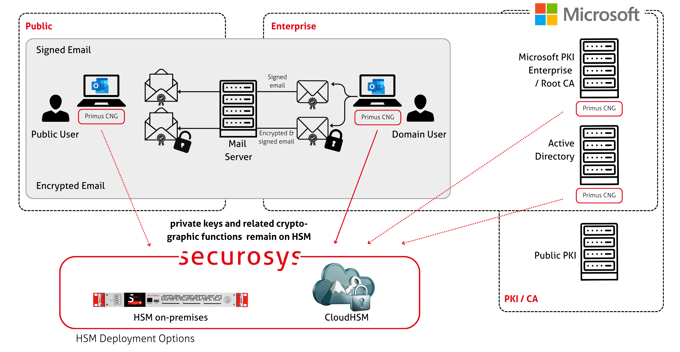

Microsoft S/MIME

Microsoft S/MIME

Microsoft S/MIME kann mit Securosys Primus HSM oder CloudHSM genutzt werden, um private Schlüssel für E-Mail-Signatur und -Verschlüsselung abzusichern. Durch die Speicherung der Schlüssel in zertifizierter Hardware wird das Risiko von Schlüsselduplikation oder -missbrauch deutlich reduziert.

Die Lösung stärkt die Ende-zu-Ende-Sicherheit der E-Mail-Kommunikation.

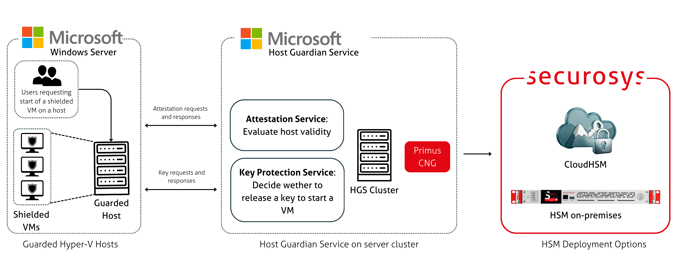

Microsoft Host Guardian Service

Microsoft Host Guardian Service

Microsoft Host Guardian Service kann mit Securosys Primus HSM eingesetzt werden, um Schlüssel für abgeschirmte virtuelle Maschinen zu schützen. Das HSM stellt Schlüssel nur verifizierten und vertrauenswürdigen Hosts zur Verfügung. So wird die Sicherheit und Integrität geschützter Virtualisierungsumgebungen erhöht.

Learn moreMTG Enterprise Resource Security kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um kryptografische Schlüssel in CLM-, CARA- und KMS-Szenarien abzusichern. Alle CA-Operationen profitieren von hardwarebasierter Schlüsselverwaltung, unabhängig davon, ob Root- oder Sub-CA-Schlüssel verwendet werden.

Die Lösung eignet sich für neue und bestehende PKI-Umgebungen mit höchsten Sicherheitsanforderungen.

Learn more OpenBao

OpenBao

OpenBao kann gemeinsam mit Securosys Primus HSM eingesetzt werden, um Secrets und kryptografische Schlüssel hardwarebasiert zu schützen. Die Integration unterstützt Auto-Unseal-Funktionen und reduziert manuelle Eingriffe beim Betrieb.

Sie eignet sich für Organisationen, die Open-Source-Secrets-Management mit HSM-gestützter Sicherheit kombinieren möchten.

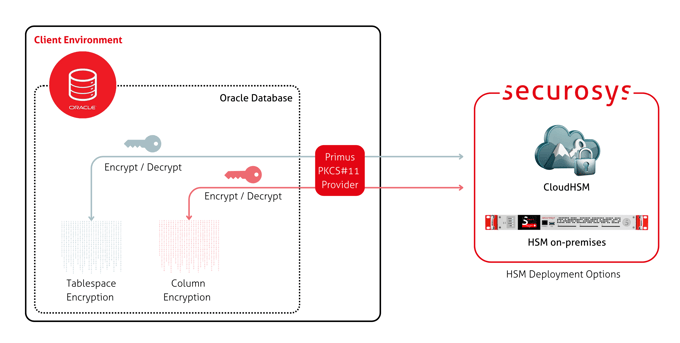

Learn more Oracle

Oracle

Oracle Transparent Database Encryption (TDE) kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um Datenbankschlüssel sicher zu verwalten. Die Schlüssel werden innerhalb des HSM erzeugt und verwendet, wodurch unautorisierter Zugriff auf Betriebssystemebene verhindert wird.

Diese Lösung unterstützt sichere Datenbankverschlüsselung und regulatorische Compliance.

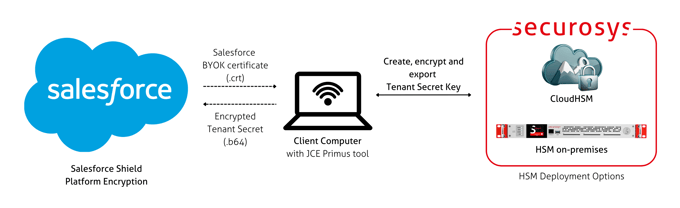

Salesforce Bring Your Own Key (BYOK)

Salesforce Bring Your Own Key (BYOK)

Salesforce BYOK ermöglicht die Nutzung von Verschlüsselungsschlüsseln, die in einem Securosys Primus HSM oder CloudHSM erzeugt wurden, innerhalb der Salesforce-Plattform. Durch kundenseitige Schlüsselgenerierung behalten Unternehmen die Kontrolle über Herkunft und Lebenszyklus ihrer Schlüssel, während Salesforce die Verschlüsselung übernimmt.

Diese Integration eignet sich für Salesforce-Umgebungen mit erhöhten Anforderungen an Governance und Compliance.

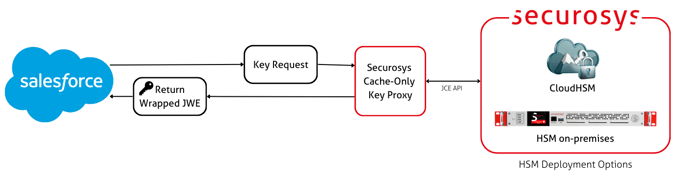

Salesforce Cache-Only Key Service

Salesforce Cache-Only Key Service

Salesforce Cache-Only Key Service kann mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um Verschlüsselungsschlüssel temporär in Salesforce bereitzustellen. Die Schlüssel verbleiben im HSM und werden nur zwischengespeichert, wodurch Performance und kontrollierte Schlüsselrücknahme kombiniert werden.

Diese Lösung bietet ein ausgewogenes Verhältnis zwischen Leistung und Schlüsselsouveränität.

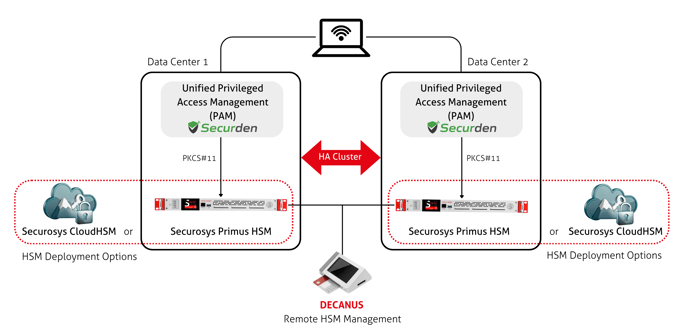

Securden Unified PAM kann mit Securosys Primus HSM oder CloudHSM kombiniert werden, um privilegierte Zugangsdaten abzusichern. Kryptografische Schlüssel werden im HSM geschützt und unterstützen sichere Authentifizierungs- und Zugriffskontrollen.

Die Integration eignet sich für zentrale PAM-Deployments mit hohen Sicherheitsanforderungen.

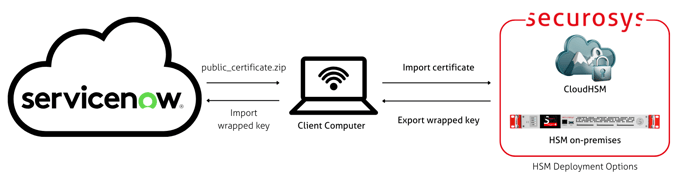

ServiceNow Bring Your Own Key (BYOK)

ServiceNow Bring Your Own Key (BYOK)

ServiceNow BYOK ermöglicht die Nutzung von Verschlüsselungsschlüsseln, die in einem Securosys Primus HSM oder CloudHSM erzeugt wurden. Die Schlüssel bleiben unter Kontrolle des Kunden, während ServiceNow die Verschlüsselungsfunktionen der Plattform nutzt.

Diese Integration eignet sich für Organisationen mit hohen Anforderungen an Governance und Compliance.

Sixscape IDcentral Key Management

Sixscape IDcentral Key Management

Sixscape IDcentral kann mit Securosys Primus HSM genutzt werden, um S/MIME-Schlüssel sicher zu verwalten. Die Schlüssel verbleiben im HSM und unterstützen sichere Wiederherstellung sowie Geschäftskontinuität.

Diese Lösung eignet sich für professionelles Schlüsselmanagement im Bereich E-Mail-Verschlüsselung.

Learn moreVenafi kann gemeinsam mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um kryptografische Schlüssel für das Management von Maschinenidentitäten abzusichern. Private Schlüssel für Zertifikate und Identitäten verbleiben in zertifizierter Hardware und unterstützen so Compliance-Anforderungen sowie den sicheren Betrieb grosser Infrastrukturen.

Die Lösung eignet sich für Unternehmen, die Maschinenidentitäten in grossem Masstab mit hoher Sicherheit verwalten müssen.

Learn more Versasec Credential Management System

Versasec Credential Management System

Das Versasec Credential Management System kann mit Securosys Primus HSM kombiniert werden, um Identitäten und Anmeldeinformationen sicher zu verwalten. Die Integration unterstützt hardwarebasierte Schlüsselverwaltung in On-Premises- und Cloud-Umgebungen.

Sie richtet sich an Organisationen mit hohen Anforderungen an Identitäts- und Zugriffssicherheit.

White Rabbit's OpenXPKI Enterprise

White Rabbit's OpenXPKI Enterprise

White Rabbit OpenXPKI Enterprise kann gemeinsam mit Securosys Primus HSM eingesetzt werden, um PKI-Schlüssel und Zertifikatsprozesse abzusichern. Kryptografische Operationen werden im HSM ausgeführt und unterstützen Automatisierung sowie Compliance-Audits.

Die Lösung eignet sich für professionelle PKI-Umgebungen mit hohen Sicherheitsanforderungen.

Akeyless Secrets Management Platform

Die Akeyless-Gateway-Integration ermöglicht es Unternehmen, die Distributed Fragments Cryptography (DFC) von Akeyless mit Securosys Primus HSM oder CloudHSM für kundenseitig kontrollierte Schlüsselfragmente zu kombinieren. Durch die sichere Speicherung des Customer Fragments in einem zertifizierten HSM behalten Unternehmen die direkte Kontrolle über einen kritischen Teil des Verschlüsselungsschlüssels und profitieren gleichzeitig von der verteilten Secrets-Management-Architektur von Akeyless.

Dieses Setup stärkt die Schlüsselhoheit, reduziert das Risiko einer Kompromittierung und unterstützt hochsicheren Multi-Cloud-Schutz von Secrets.

Securosys Proxy for AWS External Key Store (XKS)

Der Securosys Proxy für AWS External Key Store (XKS) erlaubt es AWS KMS, kryptografische Operationen auszuführen, während das Schlüsselmaterial vollständig in einem Securosys Primus HSM oder CloudHSM verbleibt. Schlüssel werden nicht in AWS importiert, was eine klare Trennung von Zuständigkeiten, starke Schlüsselsouveränität und die Erfüllung regulatorischer Anforderungen unterstützt.

Diese Integration richtet sich an Organisationen, die AWS KMS nutzen möchten, ohne die Kontrolle über ihre Schlüssel abzugeben.

AWS Bring Your Own Key (BYOK)

Mit AWS Bring Your Own Key (BYOK) können Verschlüsselungsschlüssel in einem Securosys Primus HSM oder CloudHSM erzeugt und anschliessend in AWS KMS importiert werden. Dies ermöglicht eine stärkere Kontrolle über Herkunft und Lebenszyklus der Schlüssel im Vergleich zu cloudseitig erzeugten Schlüsseln, während die native Nutzung von AWS-Services erhalten bleibt.

Die Lösung eignet sich besonders für regulierte Umgebungen mit Anforderungen an kundenseitig kontrollierte Schlüssel.

Azure Bring Your Own Key (BYOK)

Azure BYOK mit Securosys unterstützt die Nutzung von Verschlüsselungsschlüsseln, die in einem Primus HSM oder CloudHSM erzeugt und verwaltet werden. Durch die Kontrolle des Schlüssel-Lebenszyklus ausserhalb der Azure-Plattform lassen sich Compliance-, Audit- und Datensouveränitätsanforderungen gezielt umsetzen.

Die Integration kombiniert Azure-Verschlüsselungsfunktionen mit HSM-geschützter Schlüsselverwaltung durch den Kunden.

CyberArk Privileged Access Manager (PAM)

Der Einsatz von Securosys Primus HSM in Kombination mit CyberArk Privileged Access Manager schützt kryptografische Schlüssel, die zur Absicherung privilegierter Zugangsdaten verwendet werden. Schlüssel werden innerhalb zertifizierter Hardware erzeugt und genutzt. Dadurch entsteht Vertrauen in den Schutz privilegierter Zugriffe und softwarebasierte Angriffsflächen werden reduziert.

Diese Integration eignet sich für Umgebungen mit hohen Sicherheits- und Compliance-Anforderungen.

Cloudflare Keyless SSL

Cloudflare Keyless SSL in Kombination mit Securosys Primus HSM ermöglicht die Nutzung der Cloudflare-Edge-Infrastruktur, ohne private TLS-Schlüssel offenzulegen. Die privaten Schlüssel verbleiben im HSM, das die notwendigen Signaturvorgänge für den TLS-Handshake übernimmt.

So lassen sich hohe Performance, starke Schlüsselsicherheit und Compliance-Anforderungen miteinander verbinden.

Delinea Privileged Access Manager (PAM)

Delinea Secret Server kann gemeinsam mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um privilegierte Zugangsdaten mit hardwarebasierter Schlüsselverwaltung zu schützen. Verschlüsselungsschlüssel werden im HSM erzeugt und genutzt, wodurch das Risiko von Schlüsselmissbrauch reduziert wird.

Docker Image Signing

Docker Image Signing mit Securosys Primus HSM oder CloudHSM ermöglicht die Signierung von Container-Images mit hardwaregeschützten Schlüsseln. Dadurch kann die Authentizität und Integrität von Images über den gesamten Build- und Deployment-Prozess hinweg sichergestellt werden.

Docker Image Encryption

Docker Image Encryption erlaubt die Verschlüsselung von Container-Images mit Schlüsseln, die in einem Securosys Primus HSM oder CloudHSM geschützt sind. Nur autorisierte Systeme können die Images entschlüsseln und ausführen, wodurch sensible Inhalte vertraulich bleiben.

Diese Lösung ergänzt moderne Container-Umgebungen um eine zusätzliche Sicherheitsebene.

Evertrust Stream

Evertrust Stream kann über PKCS#11 mit Securosys Primus HSM oder CloudHSM betrieben werden, um PKI- und CA-Operationen hardwarebasiert abzusichern. Private CA-Schlüssel verbleiben im HSM für Signatur- und Lifecycle-Prozesse, während Clusterfunktionen hohe Verfügbarkeit ermöglichen.

Die Integration eignet sich für skalierbare PKI-Deployments im Unternehmensumfeld.

Fireblocks

Fireblocks lässt sich über Fireblocks Key Link mit Securosys Primus HSM verbinden, um Wallet-Schlüssel in zertifizierter Hardware zu schützen. Dadurch können bestehende HSM-Prozesse wie Backup, Zugriffskontrollen und Governance weiterverwendet werden.

Die Lösung ist besonders für regulierte Finanzinstitute im Bereich digitaler Assets geeignet.

Fortinet

Fortinet FortiGate kann mit Securosys Primus HSM eingesetzt werden, um private Schlüssel für SSL/TLS-Inspektion und kryptografische Operationen zu schützen. Die Schlüssel verbleiben im HSM, während FortiGate leistungsstarke Sicherheitsfunktionen bereitstellt.

Diese Integration unterstützt regulatorische Anforderungen an hardwarebasierte Schlüsselsicherung.

F5 BIG-IP

F5 BIG-IP kann gemeinsam mit Securosys Primus HSM betrieben werden, um private TLS-Schlüssel sicher zu speichern und zu nutzen. Während das HSM die kryptografischen Signiervorgänge übernimmt, sorgt F5 BIG-IP für SSL/TLS-Terminierung mit hoher Performance. Die Kombination verbindet Sicherheit, Verfügbarkeit und Compliance.

HashiCorp Vault Enterprise

HashiCorp Vault Enterprise kann mit Securosys Primus HSM eingesetzt werden, um zentrale Vault-Schlüssel hardwarebasiert zu schützen. Das HSM unterstützt Funktionen wie Master-Key-Wrapping, Auto-Unseal und Seal-Wrapping.

Die Lösung ist für hochverfügbare Secrets-Management-Architekturen im Unternehmensumfeld ausgelegt.

HashiCorp Vault Community

HashiCorp Vault Community Edition unterstützt den Einsatz von Securosys Primus HSM zur Absicherung kryptografischer Schlüssel. Dies ermöglicht hardwarebasierte Schlüsselverwaltung und sichere kryptografische Operationen innerhalb von Vault.

Die Integration eignet sich für Open-Source-Umgebungen mit erhöhten Sicherheitsanforderungen.

HashiCorp Vault Secret Engine

Die Securosys Secret Engine plugin ermöglicht die Anbindung von HashiCorp Vault an Securosys Primus HSM über eine REST-basierte Schnittstelle ohne lokale Bibliotheken. Schlüsselgenerierung, kryptografische Operationen und Secret-Management erfolgen direkt im HSM, wodurch Sicherheits- und Compliance-Anforderungen unterstützt werden.

Die Integration eignet sich für verteilte, Cloud- und Cluster-Umgebungen mit vereinfachtem Betrieb.

Keyfactor EJBCA

Keyfactor EJBCA kann mit Securosys Primus HSM und CloudHSM eingesetzt werden, um CA-Schlüssel in beiden Editionen, Enterprise und Community, hardwarebasiert zu schützen.

Die Integration unterstützt sowohl die klassische PKCS#11-Anbindung als auch die moderne Securosys REST API und ermöglicht damit flexible, cloudtaugliche PKI-Deployments. Über die Securosys REST API kann EJBCA zudem NIST-ausgewählte Post-Quantum-Kryptografie-Algorithmen (PQC) sowie erweiterte Schlüsselkontrollmechanismen wie Smart Key Attributes (SKA) nutzen und so eine zukunftssichere und compliance-orientierte PKI aufbauen.

Knot DNS

Knot DNS unterstützt die Nutzung von Securosys Primus HSM über PKCS#11 zur sicheren Erzeugung und Verwaltung von DNSSEC-Schlüsseln. Schlüsselgenerierung und Signaturvorgänge werden in das HSM ausgelagert, wodurch der gesamte Schlüssel-Lebenszyklus geschützt bleibt.

Die Lösung eignet sich für leistungsstarke und hochverfügbare DNSSEC-Deployments.

MariaDB

MariaDB kann mit Securosys Primus HSM oder CloudHSM kombiniert werden, um Schlüssel für die Verschlüsselung ruhender Daten zu schützen. Die Schlüssel verbleiben im HSM, während Daten ausschliesslich verschlüsselt auf dem Datenträger gespeichert werden.

Diese Integration unterstützt den Schutz sensibler Daten und die Einhaltung von Compliance-Anforderungen.

Microsoft Active Directory Certificate Services (AD CS)

Microsoft Active Directory Certificate Services (AD CS) kann mit Securosys Primus HSM eingesetzt werden, um CA-Schlüssel hardwarebasiert zu schützen. Die Integration nutzt die Microsoft CNG-Schnittstelle, um kryptografische Operationen sicher im HSM auszuführen.

Sie eignet sich für PKI-Umgebungen mit hohen Anforderungen an Sicherheit und Compliance.

Microsoft Internet Information Services

Microsoft Internet Information Services (IIS) kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um private TLS-Schlüssel sicher zu speichern und zu verwenden. Kryptografische Operationen erfolgen im HSM, während IIS SSL/TLS-Verbindungen bereitstellt.

Diese Integration unterstützt regulatorische Anforderungen an hardwaregestützte Schlüsselsicherung.

Microsoft SignTool

Microsoft SignTool kann zusammen mit Securosys Primus HSM eingesetzt werden, um Code-Signatur-Schlüssel hardwarebasiert zu schützen. Signaturvorgänge werden direkt im HSM ausgeführt, sodass private Schlüssel das gesicherte System nicht verlassen.

Die Integration erhöht die Sicherheit und Integrität von Software-Signaturprozessen.

Microsoft SQL Always Encrypted

Microsoft SQL Server Always Encrypted kann mit Securosys Primus HSM oder CloudHSM genutzt werden, um Verschlüsselungsschlüssel sicher zu verwalten. Die Schlüssel verbleiben im HSM, während sensible Daten in der Datenbank verschlüsselt bleiben.

Diese Integration unterstützt den Schutz vertraulicher Daten sowie regulatorische und Compliance-Anforderungen.

Microsoft S/MIME

Microsoft S/MIME kann mit Securosys Primus HSM oder CloudHSM genutzt werden, um private Schlüssel für E-Mail-Signatur und -Verschlüsselung abzusichern. Durch die Speicherung der Schlüssel in zertifizierter Hardware wird das Risiko von Schlüsselduplikation oder -missbrauch deutlich reduziert.

Die Lösung stärkt die Ende-zu-Ende-Sicherheit der E-Mail-Kommunikation.

Microsoft Host Guardian Service

Microsoft Host Guardian Service kann mit Securosys Primus HSM eingesetzt werden, um Schlüssel für abgeschirmte virtuelle Maschinen zu schützen. Das HSM stellt Schlüssel nur verifizierten und vertrauenswürdigen Hosts zur Verfügung. So wird die Sicherheit und Integrität geschützter Virtualisierungsumgebungen erhöht.

MTG Enterprise Resource Security

MTG Enterprise Resource Security kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um kryptografische Schlüssel in CLM-, CARA- und KMS-Szenarien abzusichern. Alle CA-Operationen profitieren von hardwarebasierter Schlüsselverwaltung, unabhängig davon, ob Root- oder Sub-CA-Schlüssel verwendet werden.

Die Lösung eignet sich für neue und bestehende PKI-Umgebungen mit höchsten Sicherheitsanforderungen.

OpenBao

OpenBao kann gemeinsam mit Securosys Primus HSM eingesetzt werden, um Secrets und kryptografische Schlüssel hardwarebasiert zu schützen. Die Integration unterstützt Auto-Unseal-Funktionen und reduziert manuelle Eingriffe beim Betrieb.

Sie eignet sich für Organisationen, die Open-Source-Secrets-Management mit HSM-gestützter Sicherheit kombinieren möchten.

Oracle

Oracle Transparent Database Encryption (TDE) kann mit Securosys Primus HSM oder CloudHSM betrieben werden, um Datenbankschlüssel sicher zu verwalten. Die Schlüssel werden innerhalb des HSM erzeugt und verwendet, wodurch unautorisierter Zugriff auf Betriebssystemebene verhindert wird.

Diese Lösung unterstützt sichere Datenbankverschlüsselung und regulatorische Compliance.

Salesforce Bring Your Own Key (BYOK)

Salesforce BYOK ermöglicht die Nutzung von Verschlüsselungsschlüsseln, die in einem Securosys Primus HSM oder CloudHSM erzeugt wurden, innerhalb der Salesforce-Plattform. Durch kundenseitige Schlüsselgenerierung behalten Unternehmen die Kontrolle über Herkunft und Lebenszyklus ihrer Schlüssel, während Salesforce die Verschlüsselung übernimmt.

Diese Integration eignet sich für Salesforce-Umgebungen mit erhöhten Anforderungen an Governance und Compliance.

Salesforce Cache-Only Key Service

Salesforce Cache-Only Key Service kann mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um Verschlüsselungsschlüssel temporär in Salesforce bereitzustellen. Die Schlüssel verbleiben im HSM und werden nur zwischengespeichert, wodurch Performance und kontrollierte Schlüsselrücknahme kombiniert werden.

Diese Lösung bietet ein ausgewogenes Verhältnis zwischen Leistung und Schlüsselsouveränität.

Securden Unified PAM

Securden Unified PAM kann mit Securosys Primus HSM oder CloudHSM kombiniert werden, um privilegierte Zugangsdaten abzusichern. Kryptografische Schlüssel werden im HSM geschützt und unterstützen sichere Authentifizierungs- und Zugriffskontrollen.

Die Integration eignet sich für zentrale PAM-Deployments mit hohen Sicherheitsanforderungen.

ServiceNow Bring Your Own Key (BYOK)

ServiceNow BYOK ermöglicht die Nutzung von Verschlüsselungsschlüsseln, die in einem Securosys Primus HSM oder CloudHSM erzeugt wurden. Die Schlüssel bleiben unter Kontrolle des Kunden, während ServiceNow die Verschlüsselungsfunktionen der Plattform nutzt.

Diese Integration eignet sich für Organisationen mit hohen Anforderungen an Governance und Compliance.

Sixscape IDcentral Key Management

Sixscape IDcentral kann mit Securosys Primus HSM genutzt werden, um S/MIME-Schlüssel sicher zu verwalten. Die Schlüssel verbleiben im HSM und unterstützen sichere Wiederherstellung sowie Geschäftskontinuität.

Diese Lösung eignet sich für professionelles Schlüsselmanagement im Bereich E-Mail-Verschlüsselung.

Venafi Machine Identity Management

Venafi kann gemeinsam mit Securosys Primus HSM oder CloudHSM eingesetzt werden, um kryptografische Schlüssel für das Management von Maschinenidentitäten abzusichern. Private Schlüssel für Zertifikate und Identitäten verbleiben in zertifizierter Hardware und unterstützen so Compliance-Anforderungen sowie den sicheren Betrieb grosser Infrastrukturen.

Die Lösung eignet sich für Unternehmen, die Maschinenidentitäten in grossem Masstab mit hoher Sicherheit verwalten müssen.

Versasec Credential Management System

Das Versasec Credential Management System kann mit Securosys Primus HSM kombiniert werden, um Identitäten und Anmeldeinformationen sicher zu verwalten. Die Integration unterstützt hardwarebasierte Schlüsselverwaltung in On-Premises- und Cloud-Umgebungen.

Sie richtet sich an Organisationen mit hohen Anforderungen an Identitäts- und Zugriffssicherheit.

White Rabbit's OpenXPKI Enterprise

White Rabbit OpenXPKI Enterprise kann gemeinsam mit Securosys Primus HSM eingesetzt werden, um PKI-Schlüssel und Zertifikatsprozesse abzusichern. Kryptografische Operationen werden im HSM ausgeführt und unterstützen Automatisierung sowie Compliance-Audits.

Die Lösung eignet sich für professionelle PKI-Umgebungen mit hohen Sicherheitsanforderungen.